La nueva estafa digital: el phishing moderno vence la verificación 2FA

La ciberseguridad enfrenta una nueva amenaza. Astaroth, un kit de phishing descubierto a inicios de 2025, ha generado alarma en todo el mundo por su capacidad para burlar uno de los métodos más confiables de protección digital: la autenticación de dos factores (2FA). Este tipo de ataques representa un salto cualitativo en las tácticas de ingeniería social, combinadas con técnicas sofisticadas que logran engañar incluso a usuarios experimentados.

Origen de Astaroth

El término «Astaroth» proviene de una figura demoníaca de la demonología medieval. En este contexto, el nombre no es casual: evoca lo oscuro, lo engañoso y lo letal. Tal como el personaje mitológico que representa el engaño y la tentación, el kit Astaroth opera a través de interfaces falsas y se esconde en la apariencia de plataformas legítimas como Gmail, Outlook o Yahoo, logrando capturar credenciales, tokens de seguridad y cookies del navegador sin levantar sospechas.

El término «Astaroth» proviene de una figura demoníaca de la demonología medieval. En este contexto, el nombre no es casual: evoca lo oscuro, lo engañoso y lo letal. Tal como el personaje mitológico que representa el engaño y la tentación, el kit Astaroth opera a través de interfaces falsas y se esconde en la apariencia de plataformas legítimas como Gmail, Outlook o Yahoo, logrando capturar credenciales, tokens de seguridad y cookies del navegador sin levantar sospechas.

Descubierto por el equipo de SlashNext, este kit comenzó a circular en foros clandestinos, el Mercado negro y canales de Telegram desde enero de 2025. Por un valor aproximado de $2,000 dólares, los cibercriminales pueden adquirir este paquete que, sin necesidad de conocimientos técnicos avanzados, les permite desplegar campañas de phishing altamente efectivas. Su facilidad de implementación y su éxito en el robo de credenciales lo han convertido en una herramienta de moda entre los delincuentes informáticos.

¿Cómo funciona Astaroth?

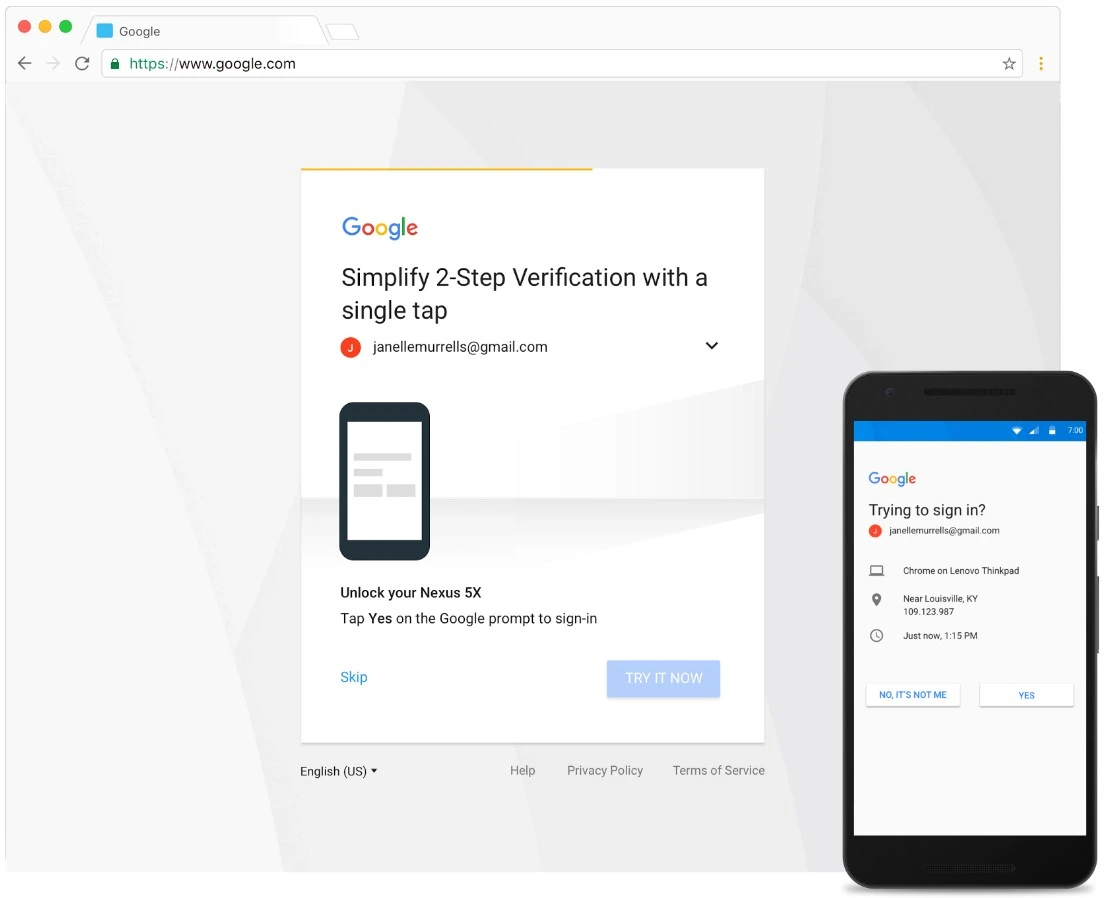

Astaroth utiliza una técnica conocida como proxy inverso, similar a la empleada por herramientas como Evilginx. Esta técnica crea un “puente” entre el usuario y el sitio real. El usuario cree estar ingresando sus credenciales en Gmail, por ejemplo, pero en realidad está interactuando con una copia controlada por el atacante, que captura toda la información introducida, incluyendo los códigos de autenticación de dos factores generados en tiempo real.

Una vez el usuario introduce sus datos, Astaroth intercepta:

-

Credenciales de inicio de sesión

-

Tokens 2FA (Autenticación de Dos Factores)

-

Cookies de sesión del navegador

Esto le da al atacante control total sobre la cuenta, incluyendo la posibilidad de saltarse futuros mecanismos de autenticación.

¿Por qué representa una amenaza real?

La autenticación de dos factores ha sido una piedra angular en la ciberseguridad personal y empresarial. La posibilidad de eludirla abre la puerta a vulneraciones masivas, suplantación de identidad y robos de datos a gran escala. La sofisticación de Astaroth lo convierte en uno de los kits de phishing más peligrosos conocidos hasta la fecha.

Otros kits de phishing relevantes en la historia

| Kit de Phishing | Año | Características destacadas | Método usado |

|---|---|---|---|

| Evilginx | 2017 | Proxy inverso para robar cookies de sesión y tokens 2FA | Proxy inverso |

| Modlishka | 2019 | Automatización avanzada del phishing con manipulación de tráfico HTTPS | Proxy dinámico |

| CredSniper | 2020 | Creación rápida de páginas de phishing para pruebas de penetración | Plantillas HTML |

| Astaroth | 2025 | Captura en tiempo real de credenciales, cookies y tokens 2FA. Disponible comercialmente. | Proxy inverso + SSL |

¿Cómo protegerse?

Las recomendaciones de los expertos ante este nuevo tipo de amenaza incluyen:

-

Utilizar autenticación con llaves físicas (como YubiKey o PassKeys).

-

Activar alertas de seguridad y revisar accesos recientes en tus cuentas.

-

No hacer clic en enlaces sospechosos de correos o mensajes desconocidos.

-

Verificar manualmente la URL antes de iniciar sesión en cualquier plataforma.

-

Emplear navegadores y sistemas actualizados con protección anti-phishing.

- El uso de aplicaciones de autenticación en lugar de mensajes SMS.

Un peligro latente

Astaroth nos recuerda que la ciberseguridad es una carrera constante entre atacantes y defensores. Cada avance en protección trae consigo nuevos desafíos. La confianza ciega en herramientas como la autenticación de dos factores, sin una adecuada educación digital, puede ser peligrosa. En un entorno digital cada vez más hostil, la vigilancia, el sentido crítico y las soluciones tecnológicas complementarias son nuestras mejores armas.