Microsoft: Tus VMs en Azure podrían quedarse sin internet

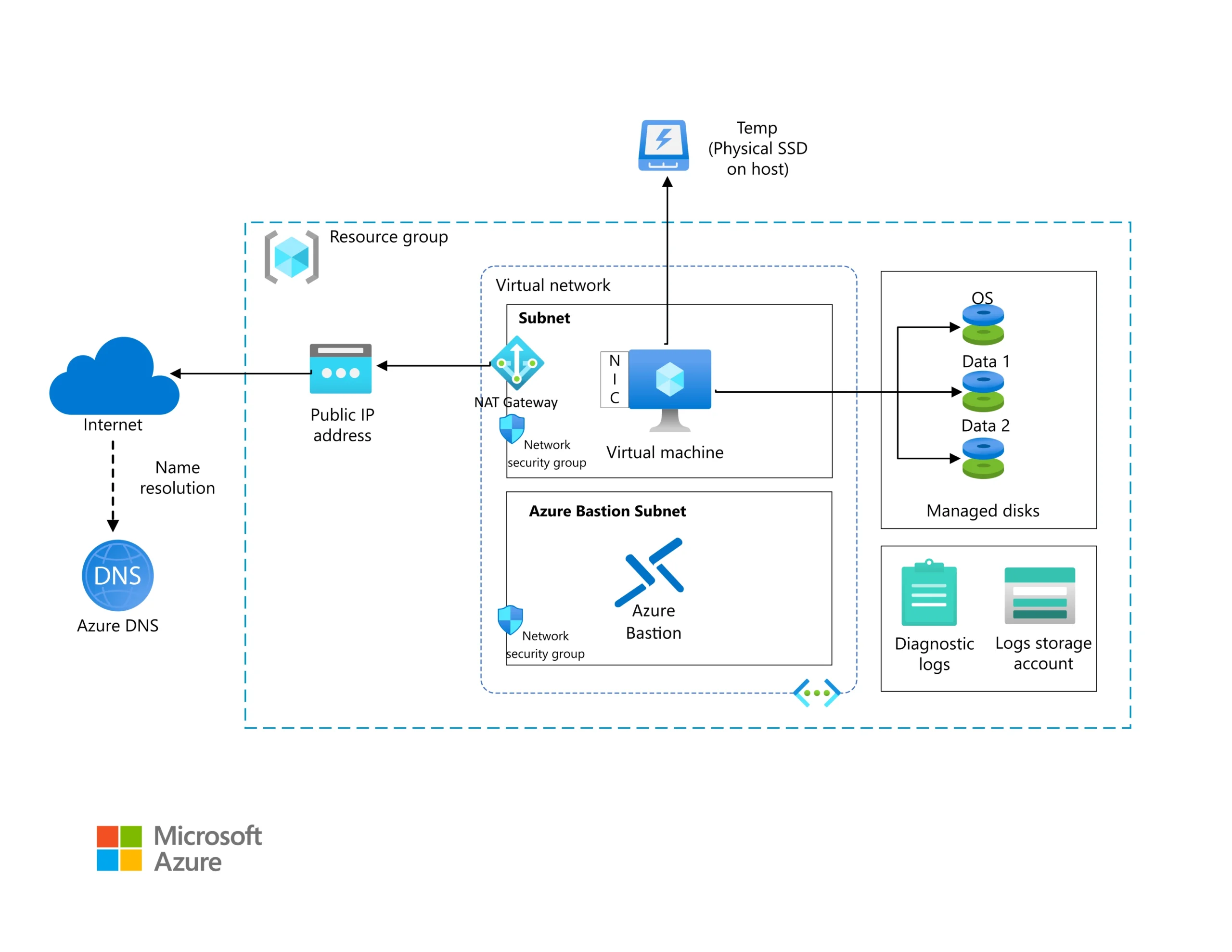

Microsoft anunció que a partir del 30 de septiembre de 2025, las nuevas VMs en Azure dejarán de contar con acceso a Internet por defecto. Hoy, las VMs obtienen conectividad automática a través de una IP pública implícita; después de esa fecha, será necesario configurar explícitamente cómo se conectan a Internet. Esto afectará a miles de arquitecturas actuales, obligando a los usuarios a rediseñar sus rutas de salida para cumplir con las nuevas políticas.

Microsoft ya dio un plazo

Con solo 90 días para adaptarse, los equipos de TI y DevOps enfrentan una carrera contra el tiempo. Microsoft ya no permitirá conexiones salientes abiertas sin una configuración deliberada mediante servicios como Azure NAT Gateway o Private Link.

Con solo 90 días para adaptarse, los equipos de TI y DevOps enfrentan una carrera contra el tiempo. Microsoft ya no permitirá conexiones salientes abiertas sin una configuración deliberada mediante servicios como Azure NAT Gateway o Private Link.

Actual (hasta sep 2025):

- Las VMs pueden acceder a Internet sin configuración adicional, mediante una IP pública por defecto proporcionada por Azure (SNAT implícito).

Nuevo modelo (desde sep 2025):

-

Aún funciona para VMs existentes, pero para nuevas VMs será obligatorio elegir una opción explícita de salida a Internet.

-

Las opciones incluyen:

-

Azure NAT Gateway

-

IP pública asignada directamente al VM

-

Reglas de salida (outbound rules) en Load Balancer

-

¿Qué son las VMs?

Una máquina virtual (VM) es como una computadora dentro de otra computadora. En lugar de necesitar una computadora física nueva para cada tarea, una VM permite crear “copias” virtuales que funcionan como si fueran computadoras reales, pero usando el poder del hardware de una sola máquina. Cada VM tiene su propio sistema operativo (como Windows o Linux), memoria, almacenamiento y programas, pero todo eso existe de manera virtual, dentro de un entorno controlado por un programa llamado hipervisor. Esta tecnología permite a las empresas ahorrar costos, escalar recursos rápidamente, probar software sin afectar su sistema principal y tener mayor seguridad al separar tareas en entornos aislados. Es una pieza clave en la computación en la nube, donde empresas como Microsoft Azure ofrecen miles de VMs para alojar sitios web, ejecutar aplicaciones o procesar grandes volúmenes de datos.

Una máquina virtual (VM) es como una computadora dentro de otra computadora. En lugar de necesitar una computadora física nueva para cada tarea, una VM permite crear “copias” virtuales que funcionan como si fueran computadoras reales, pero usando el poder del hardware de una sola máquina. Cada VM tiene su propio sistema operativo (como Windows o Linux), memoria, almacenamiento y programas, pero todo eso existe de manera virtual, dentro de un entorno controlado por un programa llamado hipervisor. Esta tecnología permite a las empresas ahorrar costos, escalar recursos rápidamente, probar software sin afectar su sistema principal y tener mayor seguridad al separar tareas en entornos aislados. Es una pieza clave en la computación en la nube, donde empresas como Microsoft Azure ofrecen miles de VMs para alojar sitios web, ejecutar aplicaciones o procesar grandes volúmenes de datos.

Motivos de Microsoft

El motivo principal, seguridad. Microsoft afirma que este cambio reducirá riesgos de exposición de datos y ataques desde máquinas mal configuradas. Las salidas a internet sin control han sido un vector de ataque frecuente. Con esta medida, las empresas deberán adoptar mejores prácticas desde el diseño de su red.

El motivo principal, seguridad. Microsoft afirma que este cambio reducirá riesgos de exposición de datos y ataques desde máquinas mal configuradas. Las salidas a internet sin control han sido un vector de ataque frecuente. Con esta medida, las empresas deberán adoptar mejores prácticas desde el diseño de su red.

Si bien el equipo de seguridad podía inspeccionar y controlar el tráfico de internet cuando las aplicaciones se implementaban localmente, si un desarrollador implementaba en Azure y aceptaba los valores predeterminados, el equipo de seguridad dejaba de tener visibilidad y control.

-

Fomentar una política de seguridad por defecto («secure‑by‑default»).

-

Mejor control y visibilidad del tráfico saliente.

-

Facilita la trazabilidad de conexiones, crucial para auditorías y troubleshooting.

Impacto para usuarios y empresas

La medida impacta directamente a organizaciones que usan conexiones básicas sin arquitectura de red reforzada. Si tu sistema depende de acceso a internet desde VMs estándar sin reglas explícitas de salida, podrías enfrentarte a caídas inesperadas y pérdida de conectividad. Microsoft justifica este cambio como una mejora en ciberseguridad preventiva, pero sin duda, afectará a millones de VMs nuevas globalmente.

Equipos de infraestructura deberán:

-

Auditar entornos actuales.

-

Modificar plantillas o scripts de aprovisionamiento.

-

Elegir e implementar una solución explícita para cada entorno de red.

No se trata de una simple actualización. Es un rediseño del comportamiento por defecto de las redes virtuales en Azure. Las configuraciones legacy ya no serán suficientes. Microsoft lo ha llamado un «overhaul» porque obliga a todos los administradores a implementar nuevas configuraciones de red para evitar fallos.

| Acción | Detalle |

|---|---|

| Auditoría urgente | Identificar VMs existentes que dependen del acceso por defecto |

| Configuración explícita | Escoger NAT Gateway, IP pública o reglas LB para nuevas VMs |

| Actualizar CI/CD | Incluir métodos explícitos en ARM/Bicep, Terraform o pipelines |

| Optimizar costos y rendimiento | Recomienda NAT Gateway para múltiples VMs en subredes compartidas |

¿Qué podemos aprender de esta transformación en la nube?

Microsoft garantiza que las VMs actuales seguirán operativas, pero no habrá retrocompatibilidad para nuevas instancias después de septiembre 2025. El cambio, enfocado en seguridad y control, requiere que adoptes conscientemente una salida a Internet explícita. Prepararse ahora evita sorpresas y garantiza despliegues robustos y conformes a las buenas prácticas.